Intel thừa nhận sẽ ngừng hỗ trợ khắc phục lỗ hổng bảo mật Spectre v2 trên một số dòng CPU cũ

Intel cho biết những CPU có cấu trúc tương khắc với bản vá microcode và cũng không còn được sử dụng rộng rãi trên thị trường hiện nay.

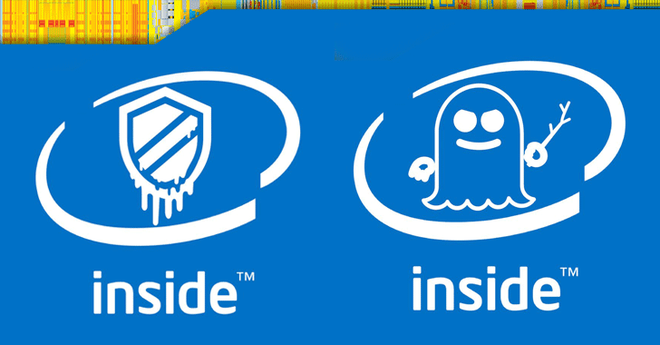

Mới đây, Intel đã bất ngờ thừa nhận hãng không thể khắc phục hai lỗ hổng bảo mật Spectre và Meltdown trên toàn bộ các phần cứng của mình. Cụ thể, Intel cho biết quá trình loại bỏ Spectre v2 quá phức tạp và chứa đựng nhiều rủi ro.

Trong tài liệu hướng dẫn kiểm tra microcode mới nhất được phát hành vào ngày 2/4 vừa qua, Intel xác nhận đã “ngừng” (stopped) các bản cập nhật lỗ hổng bảo mật Meltdown và Spectre cho một số sản phẩm nhất định. Điều này đồng nghĩa với việc hãng sẽ không tung ra bất cứ bản vá microcode nào khác trong tương lai để khắc phục hai lỗ hổng này.

Intel sẽ ngừng phát hành bản vá Spectre và Meltdown trên một số dòng CPU của hãng.

Intel cho biết họ đã tiến hành kiểm tra toàn diện các vi cấu trúc và khả năng hoạt động của microcode trên các sản phẩm này và thống nhất đưa ra quyết định trên vì các lý do sau đây.

Thứ nhất, các đặc điểm của vi cấu trúc trên những CPU này có xu hướng xung đột và ngăn cản một số tính năng của microcode nhằm khắc phục lỗ hổng Spectre v2 (CVE-2017-5715). Thứ hai, khả năng hỗ trợ hệ thống phần mềm thương mại sẵn có của những bản cập nhật microcode hiện nay vẫn còn khá hạn chế. Và cuối cùng, dựa trên các thiết bị đầu vào của người dùng, đa số những sản phẩm phần cứng này đều là những hệ thống kín, vì thế, khả năng “dính” các lỗ hổng bảo mật trên là khá thấp.

Nếu một bộ vi xử lý nào đó rơi vào một trong ba trường hợp trên thì đều thuộc danh sách nhận được xác nhận “ngừng” trong tài liệu hướng dẫn mới của Intel. Ví dụ, những con chip có thiết kế quá phức tạp để có thể khắc phục Spectre v2 hay khi người dùng tin rằng phần cứng mà mình đang sử dụng không gặp phải hai lỗ hổng trên đều được liệt vào danh sách này.

Để có thể phát tán, malware cần phải hoạt động trên một hệ thống nhất định. Nhưng nếu như máy tính của người dùng là một hệ thống kín an toàn thì người dùng cũng không cần tốn thời gian áp dụng những đoạn microcode quá phức tạp trong những bản cập nhật hệ điều hành hay ứng dụng của mình.

Người dùng cũng không cần đến những bản cập nhật phức tạp nếu tự tin phần cứng của mình tuyệt đối an toàn.

Điều đáng chú ý là những sản phẩm được đóng mác “ngừng” điều đã ra mắt từ khoảng 10 năm trước (2007 – 2011) và hiện không còn được sử dụng rộng rãi. Trong đó bao gồm các bộ vi xử lý như Bloomfield, Bloomfield Xeon, Clarksfield, Gulftown, Harpentown Xeon C0 và E0, Jasper Forest, Penryn/QC, SoFIA 3GR, Wolfdale, Wolfdale Xeon, Yorkfield và Yorkfield Xeon. Bên cạnh đó, danh sách này cũng liệt kê rất nhiều cái tên thuộc dòng Xeon, Core CPU, Pentium, Celeron và Atom.

Ngoài ra, một tin vui cho người dùng công nghệ là Intel cũng đang tiến hành một số biện pháp khắc phục lỗ hổng bảo mật trên một số dòng chip như Arrandale, Clarkdale, Lynnfield, Nehalem và Westmere vốn chưa nhận được bản cập nhật nào trước đây.

Phát ngôn viên của Intel cho biết: “Chúng tôi đã hoàn thành dự các bản cập nhật microcode cho tất cả sản phẩm vi xử lý Intel ra mắt từ hơn 9 năm trước đây nhằm phòng chống các lỗ hổng bảo mật do đội ngũ Google Project Zero phát hiện. Tuy nhiên, như trong tài liệu hướng dẫn mới đã nói, chúng tôi sẽ ngừng cung cấp bản vá cho một số nền tảng cũ vì nhiều lý do khác nhau”.

Trong một diễn biến khác, Intel đang phải đối mặt với rất nhiều vụ kiện liên quan đến hai lỗ hổng Spectre và Meltdown cùng một số khó khăn khác. Nhiệm vụ của hãng hiện tại là đảm bảo các sản phẩm tương lai sẽ không gặp phải vấn đề tương tự, lấy lại niềm tin của người tiêu dùng, duy trì sức cạnh tranh với AMD và Qualcomm và đặc biệt không được bỏ lỡ hai công nghệ đang “lên như diều gặp gió” là IoT và 5G.

(Theo TheRegister)